فهرست عناوین مقاله

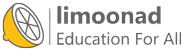

بدافزار (malware) چیست؟

-

تروجان چیست ؟ (اسب تروا):

همان طور که در فیلم تروی با اسب تروا آشنا شدید که چطور با ظاهر خوبش به دشمن ضربه زد، در این روش بدافزار به یک برنامه کاربردی می چسبد و برای قربانی ارسال می شود تا از آن استفاده کند. برنامه ای که همراه بدافزار است تروجان نام می گیرد كه ظاهراً مفید یا بی خطر به نظر می رسد ولی شامل كدهای پنهانی است و برای کارهای سودجویانه و خرابکارانه استفاده می شود. تروجان خیلی اوقات توسط کسانی برای شما ارسال می شود که به آنها اعتماد دارید. این روزها از طریق مهندسی اجتماعی در تلگرام هم این کار انجام می شود.

عملیات خرابكارانه یا Payload عبارتی است برای مجموعه ای از اقدامات كه یك تروجان بعد از ورود به سیستم، بر روی رایانه قربانی انجام می دهد. البته باید بگویم که ساخت تروجان در اندروید هم انجام می شود. (در این فیلم آموزش ساخت تروجان را پیگیری کنید) -

كرم:

یك كرم توسط خودش در شبکه منتشر می شود و می تواند دست به اعمال مضری مثل مصرف پهنای باند یا منابع محلی سیستم بزند. برخی از كرمها می توانند بدون مداخله كاربر اجرا شوند و گسترش پیدا كنند در حالی كه برخی از كرمها نیاز دارند كاربر آنها را مستقیماً اجرا كند تا بتوانند گسترش پیدا كنند. -

ویروس:

ویروس قطعه كدی است كه برای گسترش خودكار نوشته شدهاست. فرق آن با کرم در آن است که کرم در شبکه منتشر می شود و بسیار خطرناک تر است ولی یك ویروس تلاش می كند تا از رایانه ای به رایانه دیگر منتقل شود و به سخت افزار، نرم افزار یا اطلاعات ذخیرهشده خسارت وارد کند. این كار را معمولاً از طریق وصل شدن به یك برنامه میزبان انجام می دهد و زمانی كه برنامه میزبان اجرا می شود، برنامه ویروس نیز اجرا می شود و وارد برنامه های دیگر نیز می شود و به عنوان میزبانهای جدید از آنها استفاده می كند.

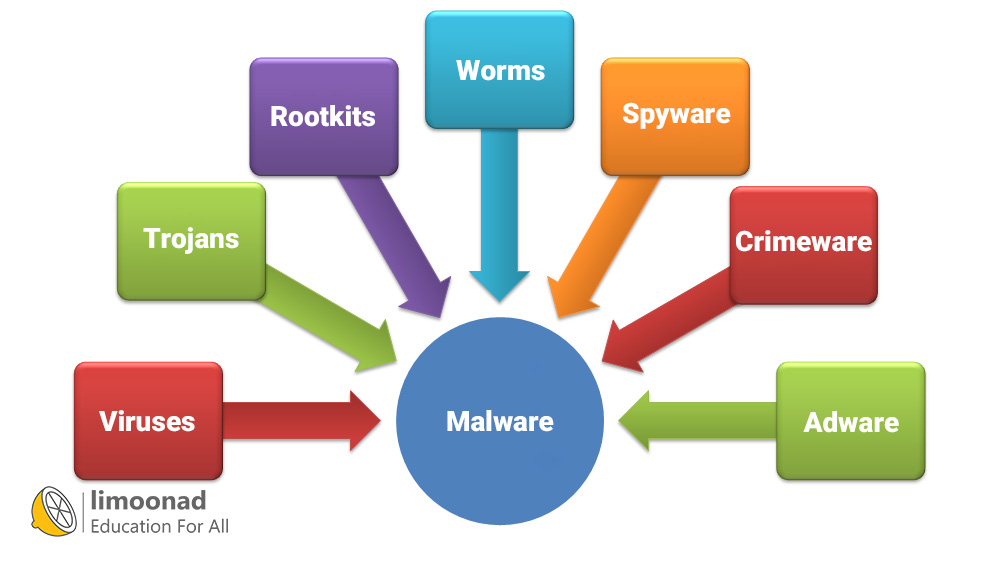

با استفاده از فلوچارت زیر می توانیم هر بدافزاری را بین کرم و ویروس و تروجان تقسیم بندی کنیم.

dropping چیست؟

تروجان برای دسترسی از راه دور یا Remote Access Trojans

تروجان روتكیت یا Rootkit

Rootkit مجموعه ای از برنامه های نرم افزاری است كه هكر از آنها برای کسب دسترسی غیر مجاز از راه دور به رایانه قربانی استفاده می کند. این برنامه ها معمولاً از تكنیك های متفاوتی مثل نظارت بر كلیدهایی که کاربر فشردهاست بر روی صفحه كلید، نرم افزارهای كاربردی سیستم و … برای ایجاد یك در پشتی بر روی سیستم و حمله به رایانه های دیگر از طریق شبكه استفاده می كنند. روتكیت ها شامل یك سری ابزار هستند كه سیستم عامل های خاصی را هدف قرار می دهند. اولین روتكیت در اوایل دهه 90 میلادی ساختهشد و در آن زمان سیستم عاملهای Sun و لینوكس مورد حمله قرار می گرفت. در حال حاضر روتكیت ها برای اغلب سیستم عاملها از جمله سیستم عامل های مایكروسافت وجود دارند.

آشنایی بیشتر با كرمها

آشنایی بیشتر با ویروسها

اگر بدافزار خود را در جایی دیگر از سیستم آلوده کپی کند آن را ویرویس می گوییم. این كپی می تواند یك نسخه برابر اصل یا یك نسخه تغییریافته باشد. همان طور كه قبلاً هم توضیح دادیم، ویروس غالباً شامل یك سری عملیات خرابكارانه مانند قرار دادن یك تروجان بر روی رایانه قربانی یا حذف اطلاعات آن می شود. به هر حال، اگر یك ویروس تنها خود را تكثیر كند و شامل عملیات خرابكارانه نیز نشود، باز هم یک بدافزار است، زیرا خود ویروس ممكن است در زمان تكثیر باعث خرابی اطلاعات، اشغال منابع سیستم و مصرف پهنای باند شبكه شود.